- EuropeAsieMoyen Orient

- Toutes les check-lists

- Call Center

- Check-list pour la sécurité des centres d’appels

Check-list pour la sécurité des centres d’appels

Assurez la sécurité de votre centre d'appels avec cette check-list essentielle : contrôles d'accès solides, restrictions de privilèges, règles de mot de passe strictes, mises à jour régulières, formation aux protocoles de sécurité et cryptage des données.

- Mettez en place de solides mesures de contrôle d’accès

- Limitez les privilèges des agents

- Exigez des utilisateurs qu’ils changent leurs mots de passe périodiquement

- Conservez l’accès à l’historique des logs et des adresses IP

- Établissez des règles strictes pour l’installation des programmes

- Mettez régulièrement à jour tous les systèmes

- Révisez régulièrement les règles de votre réseau

- Assurez une formation dédiée aux protocoles de sécurité

- Encouragez l’apprentissage continu avec la gamification de LiveAgent

- Maintenir une base de connaissances sûre

- Protégez les données des titulaires de cartes

- Vérifiez la conformité avec les dernières mesures de sécurité

- Configurez des notifications immédiates en cas d’accès non autorisé

- Utilisez l’automatisation pour éliminer l’erreur humaine autant que possible

- Respectez les cadres de sécurité communs

- Vérifiez la conformité aux normes mondiales en matière de données et de confidentialité

- Sécurisez les données des clients grâce à un cryptage de bout en bout

Etes-vous sûr que votre centre d’appels est sécurisé ? Si ce n’est pas le cas, parcourez cette liste de contrôle de la sécurité des centres d’appels.

Nous aborderons les mesures de sécurité les plus importantes que vous devez prendre pour protéger votre entreprise. Nous couvrirons tout, de la protection par mot de passe au cryptage des données. En suivant nos conseils, vous pouvez être sûr que votre centre d’appels sera à l’abri des pirates et autres menaces externes.

L’importance d’une liste de contrôle de la sécurité des centres d’appels

Un centre d’appels est un élément essentiel de toute entreprise. C’est la bouée de sauvetage qui vous relie à vos clients et à vos consommateurs. Et, comme tout autre actif important, il doit être protégé.

C’est pourquoi nous avons établi cette check-list de sécurité pour les centres d’appels. Elle vous aidera à identifier les points faibles de la sécurité de votre centre de contact et vous fournira des conseils sur la façon de les corriger.

Qui peut bénéficier d’une liste de contrôle de la sécurité d’un centre d’appels ?

- Chefs d’entreprise

Cette check-list vous aidera à évaluer la sécurité de votre centre d’appels et à répondre aux besoins de votre entreprise.

- Responsables de centres d’appels

Utilisez cette check-list pour évaluer la sécurité de votre centre d’appels et vous assurer qu’elle est de première qualité.

- Professionnels IT des centres d’appels

Si vous travaillez dans une équipe informatique, alors cette check-list est à lire absolument. Elle vous aidera à identifier les risques de sécurité dans un centre d’appels et à trouver des solutions pour les atténuer.

Explorez notre liste de contrôle de la sécurité des centres d’appels

De solides mesures de contrôle d’accès sont essentielles pour tout centre d’appels. Elles vous aident à empêcher tout accès non autorisé à votre système et à vos données. L’authentification multifactorielle, l’authentification unique et le contrôle d’accès basé sur les rôles sont toutes d’excellentes options à considérer.

Pourquoi est-il important de mettre en œuvre des mesures de contrôle rigoureuses ?

L’authentification multifactorielle ajoute une couche supplémentaire de sécurité. Il est ainsi plus difficile pour les pirates d’accéder à votre système.

Comment mettre en œuvre des mesures de contrôle fortes ?

Un système d’authentification multifactorielle exige des utilisateurs qu’ils fournissent plus d’un élément de preuve afin de confirmer leur identité. L’authentification unique permet aux utilisateurs de se connecter avec un seul ensemble d’informations d’identification au lieu de plusieurs. Le contrôle d’accès basé sur les rôles restreint les utilisateurs aux seules zones et données auxquelles ils doivent accéder.

Quels outils utiliser pour mettre en œuvre des mesures de contrôle fortes ?

- Google Authenticator pour générer des codes utilisés pour vérifier l’identité d’un utilisateur

- Authy pour générer des codes de service pour l’authentification à deux facteurs

- LastPass – un gestionnaire de mots de passe qui stocke et crypte les mots de passe

Les représentants du service clientèle ont accès aux données sensibles des clients. C’est pourquoi il est important de limiter les niveaux d’accès à leurs privilèges.

Pourquoi est-il important de limiter les privilèges des agents ?

Il vous aide à empêcher l’accès non autorisé aux données sensibles des clients et à éviter qu’elles ne fuient hors de l’entreprise.

Comment limitez-vous les privilèges des agents ?

Restreignez l’accès à certaines zones du centre d’appels. Limitez le temps qu’un agent peut passer dans chaque zone. Surveillez l’activité des agents et signalez tout comportement suspect.

Quels outils utiliser pour limiter les privilèges des agents ?

- un logiciel d’enregistrement des appels pour enregistrer les appels et signaler tout comportement suspect

- système de contrôle d’accès pour restreindre l’accès à certaines zones du centre d’appels

Exiger des changements réguliers de mot de passe est une mesure de sécurité élémentaire.

Pourquoi est-il important d’exiger des changements de mot de passe ?

Le fait de changer régulièrement de mot de passe permet d’éviter tout accès non autorisé à votre système. Cela permet également de protéger vos données en cas de fuite ou de vol d’un mot de passe.

Comment changer périodiquement les mots de passe ?

Vous pouvez utiliser un outil de gestion des mots de passe qui générera et stockera les mots de passe pour vous. Vous pouvez également établir votre propre calendrier de rotation des mots de passe. Par exemple, vous pouvez demander aux utilisateurs de changer leurs mots de passe tous les 30 jours. Ils devraient également changer immédiatement les mots de passe par défaut.

À quelle fréquence faut-il changer les mots de passe ? La plupart des experts recommandent de les changer tous les 3 à 6 mois. Toutefois, si vous avez beaucoup d’informations sensibles, vous devrez peut-être changer votre mot de passe plus fréquemment.

Quels outils utiliser pour insister sur les changements périodiques de mot de passe ?

- Dashlane Business – l’une des meilleures options pour exiger des changements périodiques de mots de passe ; c’est un moyen sûr de conserver la trace des mots de passe et de s’assurer qu’ils sont changés régulièrement.

- LastPass pour crypter les mots de passe

En cas de violation de la sécurité, vous ne voudriez pas vous retrouver sans accès à vos journaux ou adresses IP.

Pourquoi est-il important de conserver l’accès à l’historique des logs et des adresses IP ?

L’accès à l’historique des journaux et des adresses IP vous aide à retrouver la source d’un problème et à éviter qu’il ne se reproduise.

Comment conserver l’accès à l’historique des logs et des adresses IP ?

Utilisez un service sécurisé basé sur le cloud qui stocke les journaux et les adresses IP. Cela vous permettra d’y accéder de n’importe où et de les conserver correctement. Vous pouvez également utiliser une solution sur site, mais elle est généralement plus chère.

Quels outils utiliser pour conserver l’accès à l’historique des logs et des adresses IP ?

- des services basés sur le cloud pour stocker les journaux et les adresses IP hors site

- des serveurs sécurisés pour conserver les journaux et les adresses IP sur un serveur séparé qui n’est pas connecté à l’internet

L’un des moyens les plus fréquents pour les logiciels malveillants de s’introduire dans un ordinateur est l’installation de programmes à l’insu de l’utilisateur.

Pourquoi est-il important d’établir des règles strictes pour l’installation des programmes ?

Il vous permet d’empêcher tout accès non autorisé à votre système et à vos données, et il protège votre entreprise de toute responsabilité en cas d’installation d’un programme contenant des logiciels malveillants.

Comment établir des règles strictes pour l’installation de programmes ?

En tant que responsable d’un centre d’appels, vous devez établir des règles strictes pour l’installation de programmes sur les ordinateurs de l’entreprise. Les employés ne doivent être autorisés à installer que les programmes nécessaires à leurs tâches professionnelles. Tous les autres programmes doivent être interdits.

Par ailleurs, tous les programmes doivent être installés par le service informatique afin de garantir que seuls les programmes autorisés sont installés sur les ordinateurs de l’entreprise. Utilisez également une liste blanche d’applications, permettant de spécifier les applications qui peuvent être installées sur votre système, et une liste noire, définissant celles qui sont bloquées.

Quels outils utiliser pour établir des règles strictes d’installation des programmes ?

- liste blanche et liste noire des applications

- règles strictes

- documents contenant des termes et conditions

L’une des meilleures façons de prévenir les failles de sécurité est de maintenir tous les systèmes à jour.

Pourquoi est-il important de mettre régulièrement à jour tous les systèmes ?

Des mises à jour régulières vous aident à combler les failles de sécurité qui peuvent exister. Elles permettent également de protéger votre système contre les nouvelles menaces de sécurité qui ont pu apparaître depuis la dernière mise à jour.

Comment mettre régulièrement à jour tous les systèmes ?

Utilisez les mises à jour automatiques ou vous pouvez mettre à jour votre système manuellement. Dans ce cas, il est essentiel de ne pas oublier de le faire régulièrement – faites-y très attention.

Quels outils utiliser pour mettre régulièrement à jour tous les systèmes ?

- mises à jour automatiques

N’oubliez pas que vos règles de réseau sont la base de votre plan de sécurité. En les révisant régulièrement, vous pouvez vous assurer qu’elles continuent à protéger vos données.

Pourquoi est-il important de revoir régulièrement les règles de votre réseau ?

Car à mesure que votre entreprise se développe, le nombre d’appareils et d’applications accédant à votre réseau augmente également. Cela peut créer de nouveaux risques de sécurité dont vous n’avez peut-être pas conscience. En révisant régulièrement vos règles de réseau, vous pouvez vous assurer qu’elles sont toujours efficaces pour protéger vos données.

À quelle fréquence devez-vous revoir les règles de votre réseau ?

Au minimum, vous devriez revoir vos règles de réseau tous les 6 mois. Toutefois, si votre entreprise connaît des changements (par exemple, l’ajout de nouveaux employés ou de nouvelles applications), vous devriez revoir vos règles de réseau plus fréquemment.

Lorsque vous révisez les règles de votre réseau, posez-vous les questions suivantes :

- Tous mes appareils et applications ont-ils les autorisations appropriées ?

- De nouveaux appareils ou applications ont-ils été ajoutés à mon réseau ?

- Des modifications doivent-elles être apportées à mes règles existantes ?

- Dois-je ajouter de nouvelles règles ?

Si vous constatez que les règles de votre réseau ne sont plus efficaces, apportez les changements nécessaires et mettez-les en œuvre dès que possible.

Quels outils utiliser pour réviser les règles de votre réseau ?

- SolarWinds Network Configuration Manager pour gérer de manière centralisée vos périphériques et configurations réseau et accéder à de puissantes fonctionnalités d’audit pour identifier facilement les modifications apportées à votre configuration réseau

- ManageEngine OpManager pour surveiller les capacités du réseau

Vos employés doivent être correctement formés aux politiques et procédures de sécurité de votre entreprise (également lors de l’intégration). Fournissez une formation continue, adaptée aux besoins spécifiques de votre centre d’appels.

Pourquoi est-il important de fournir une formation dédiée aux protocoles de sécurité ?

Parce que vos employés sont la première ligne de défense contre les menaces de sécurité. En leur fournissant une formation dédiée aux protocoles de sécurité, vous pouvez être sûr qu’ils sont correctement préparés à identifier et à répondre aux risques de sécurité.

Comment assurer une formation sur les protocoles de sécurité ?

Assurez-vous que tous les employés comprennent l’importance de la sécurité et pourquoi il est essentiel de suivre le protocole. Cela peut se faire par le biais de formations et de rappels réguliers.

Accordez à tous les employés l’accès au manuel de politique de sécurité de votre entreprise. En outre, les nouvelles recrues doivent recevoir une formation adéquate sur les protocoles de sécurité dès le premier jour, afin qu’elles soient parfaitement préparées.

Les simulations sont un excellent moyen de former les employés sur la façon d’identifier et de répondre aux risques de sécurité. Incluez des informations sur les politiques et procédures de sécurité de votre entreprise dans votre manuel de l’employé et passez-les régulièrement en revue avec tous les employés.

Quels outils utiliser pour dispenser une formation dédiée aux protocoles de sécurité ?

- un manuel de politique qui décrit les procédures du centre d’appels pour le traitement des informations confidentielles

- une formation régulière sur les protocoles de sécurité actualisés

une révision annuelle des politiques et procédures de sécurité de votre entreprise - un système permettant de signaler toute activité suspecte à la direction

- des webinaires et des cours sur les meilleures pratiques en matière de sécurité des données

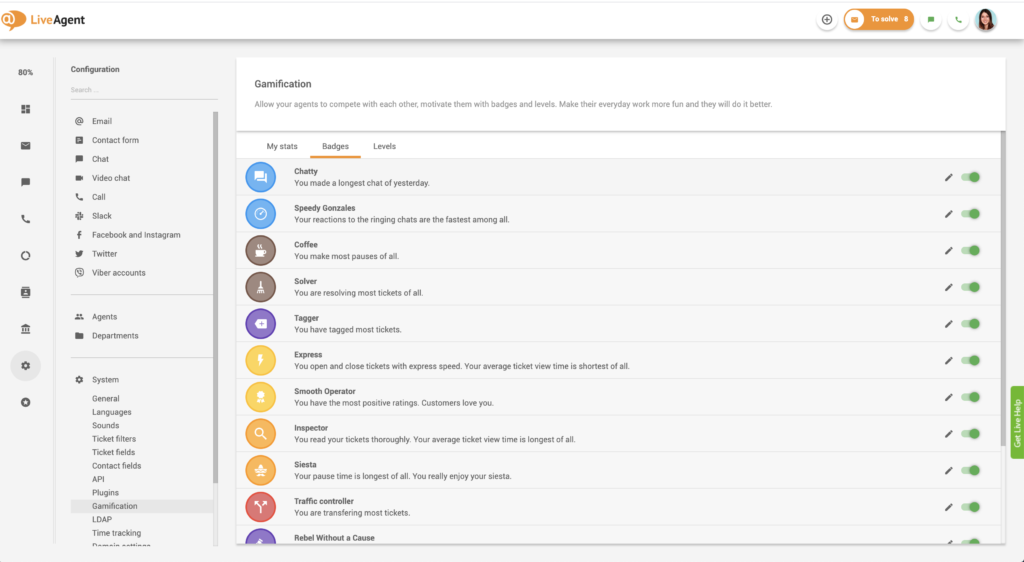

La gamification est le processus consistant à incorporer des éléments de jeu dans d’autres activités afin d’engager et de motiver les gens. Quel effet cela a-t-il sur la sécurité de votre centre d’appels ?

Pourquoi est-il important d’encourager l’apprentissage continu avec la gamification ?

Parce qu’il engage et motive les employés. En incorporant des éléments de jeu dans le processus de formation, vous pouvez en faire un divertissement interactif. Cela peut encourager les employés à continuer à apprendre même après avoir terminé leur formation initiale, améliorant ainsi la sécurité de votre centre d’appels.

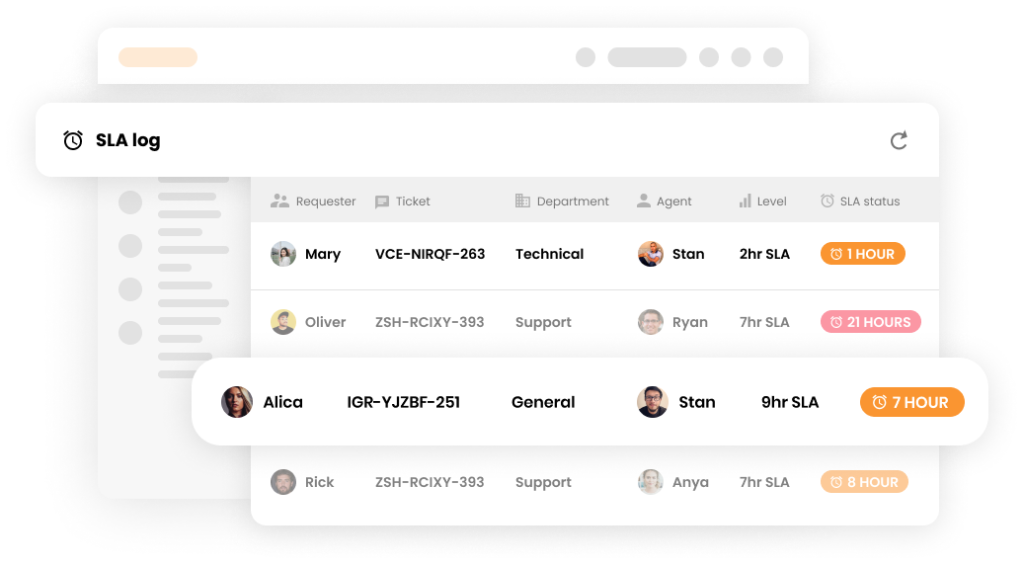

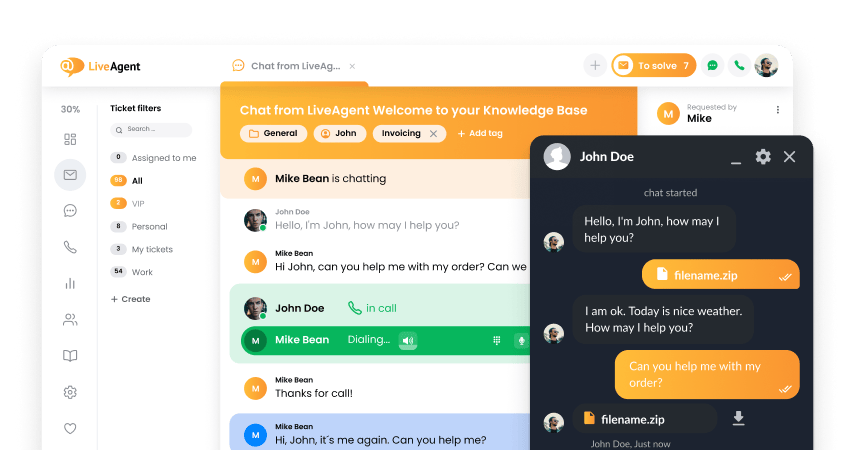

Comment encourager l’apprentissage continu avec la gamification de LiveAgent ?

Les fonctions de gamification de LiveAgent incitent vos agents à améliorer leurs performances. En résolvant des requêtes et en améliorant leurs compétences, les agents atteignent des niveaux au fil du temps. Pour motiver encore plus vos employés, vous pouvez donner des récompenses et des badges à vos employés les plus assidus ou utiliser des points de référence et des tableaux de classement.

En utilisant ces fonctionnalités dans le service client, les agents deviennent plus engagés et une concurrence saine est encouragée. Par conséquent, la productivité et la collaboration augmenteront.

Quels outils utiliser pour encourager l’apprentissage continu ?

- Gamification de LiveAgent

Une base de connaissances pour centre d’appels est une plateforme centralisée, basée sur le cloud, où les connaissances sont stockées sous forme de guides et de documents. Elle est accessible à tout moment et depuis n’importe quel appareil.

Pourquoi est-il important de maintenir une base de connaissances sûre ?

Parce que votre base de connaissances est un élément crucial des procédures de sécurité de votre centre d’appels. Elle rationalise les opérations de votre centre d’appels en fournissant aux agents un accès rapide et facile aux informations dont ils ont besoin.

Comment maintenir une base de connaissances interne sûre ?

- Tenez-le à jour avec les dernières informations sur les procédures de sécurité.

- Assurez-vous que tous les employés (agents et responsables) ont accès à la version la plus récente.

- Limitez l’accès à la base de connaissances au seul personnel autorisé.

- Changez fréquemment les mots de passe et exigez des mots de passe forts.

- Cryptez les données sensibles et stockez-les dans un endroit sûr.

- Révisez et mettez à jour régulièrement la base de connaissances afin de maintenir son exactitude et sa pertinence.

Quels outils utiliser pour maintenir une base de connaissances sûre ?

- le manuel et les procédures de la politique de sécurité de votre entreprise

La norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) est un ensemble de normes de sécurité conçues pour protéger la transmission des données des titulaires de cartes.

Pourquoi est-il important de protéger les données des titulaires de cartes ?

Parce que la conformité PCI est requise pour toutes les entreprises qui traitent, stockent ou transmettent des informations sur les cartes de crédit. En protégeant l’accès aux données des titulaires de cartes, vous pouvez rendre votre entreprise conforme aux normes PCI. Cela permet d’éviter les violations de données et de protéger les informations de vos clients.

Comment protéger les données des titulaires de cartes ?

Incluez la sécurité des données dans la session de formation des employés de votre centre d’appels. Chiffrez toutes les informations relatives aux cartes de crédit qui sont transmises par téléphone et ne notez ni ne stockez jamais les numéros de cartes de crédit. Exigez des employés qu’ils utilisent des mots de passe forts pour accéder aux systèmes qui traitent ou stockent les détails des cartes de crédit.

Quels outils utiliser pour protéger les données des titulaires de cartes ?

- technologies de cryptage

- les pare-feu et les logiciels antivirus

- systèmes de détection et de prévention des intrusions

- mesures de sécurité physique

- liste de vérification de la conformité

Il est vital de maintenir le logiciel de votre centre d’appels à jour avec les dernières mesures de sécurité.

Pourquoi est-il important de vérifier la conformité avec les dernières mesures de sécurité ?

Les logiciels de centres d’appels doivent être conformes aux dernières mesures de sécurité afin de protéger les données de votre centre d’appels.

Comment vérifier la conformité aux dernières mesures de sécurité ?

Lorsque vous sélectionnez le logiciel de centre d’appels, vérifiez auprès du fournisseur de services logiciels s’il dispose d’une certification de conformité. La sécurité des données doit être une priorité absolue pour l’entreprise.

Demandez aux experts du secteur s’ils recommandent ce logiciel pour les centres d’appels et lisez les critiques en ligne pour voir si d’autres professionnels des centres d’appels ont eu de bonnes expériences avec ce logiciel. Sinon, vous pouvez toujours contacter un consultant en sécurité des centres d’appels pour obtenir son avis sur la meilleure façon de vérifier la conformité.

Quels outils utiliser pour vérifier la conformité aux dernières mesures de sécurité ?

- site web du vendeur

- l’équipe d’assistance du fournisseur

- le service informatique de votre entreprise

- consultant en sécurité

Les alertes en temps réel vous aideront à détecter et à examiner rapidement les activités suspectes et à prévenir les fuites de données.

Pourquoi est-il important de mettre en place des notifications immédiates en cas d’accès non autorisé ?

En étant alerté immédiatement de tout accès non autorisé, vous pouvez prendre des mesures pour éviter qu’une violation ne se produise.

Comment configurer des notifications immédiates en cas d’accès non autorisé ?

Vérifiez auprès du fournisseur du logiciel de votre centre d’appels s’il propose des fonctions de sécurité incluant des notifications en cas d’accès non autorisé. Vous pouvez également mettre en place un système de notification distinct à l’aide d’un outil comme IFTTT à cet effet, ou demander à votre équipe informatique de configurer des alertes pour vous avertir de tout accès non autorisé.

Quels outils utiliser pour mettre en place des notifications immédiates en cas d’accès non autorisé ?

- votre logiciel de centre d’appels

- IFTTT

- Équipe informatique

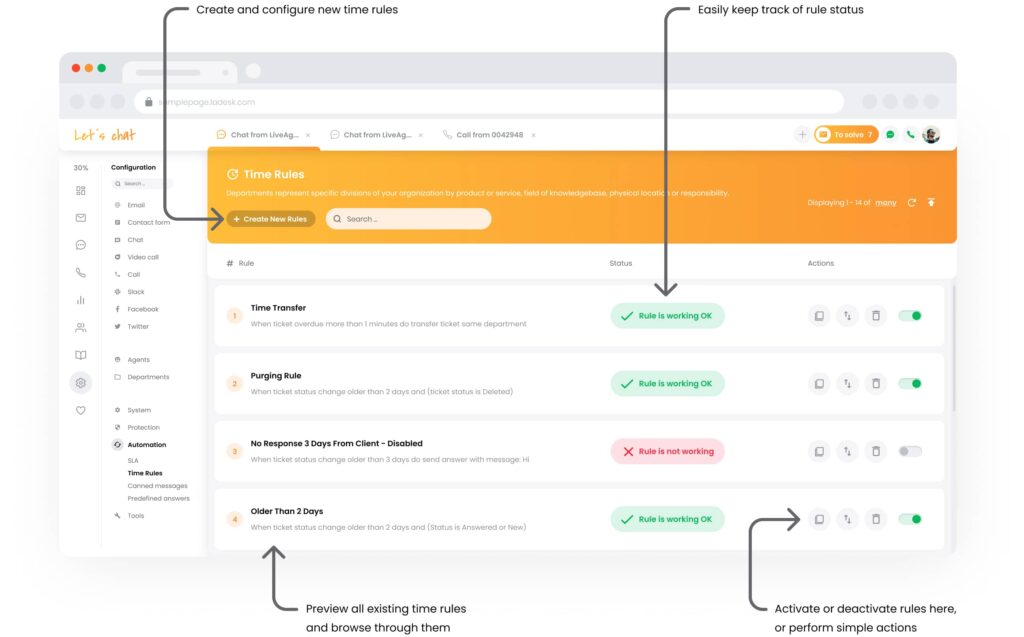

L’erreur humaine est l’une des principales causes des violations de données. En automatisant autant que possible les processus de votre centre d’appels, vous pouvez contribuer à éliminer les risques de sécurité potentiels.

Pourquoi est-il important d’utiliser l’automatisation ?

En automatisant les tâches du centre d’appels, vous augmentez les chances qu’elles soient effectuées correctement et en toute sécurité. Cela permet également de libérer le temps de vos employés afin qu’ils puissent se concentrer sur d’autres tâches pour améliorer l’efficacité de votre centre d’appels.

Comment utiliser l’automatisation dans un centre d’appels ?

Déterminez les tâches auxquelles les agents de votre centre de contact doivent consacrer le plus de temps et si elles peuvent être automatisées. Certaines tâches, comme le service clientèle ou les ventes, ne peuvent pas être entièrement automatisées. Cependant, vous pouvez toujours utiliser l’automatisation pour certaines parties du processus, comme les suivis ou la prise de rendez-vous.

Par exemple, dans LiveAgent, vous pouvez automatiser le routage des appels par priorité ou utiliser le rappel automatique.En outre, vous pouvez configurer des règles d’automatisation dans le service d’assistance pour transférer les tickets à des départements spécifiques, ajouter des étiquettes, marquer les tickets comme spam ou les résoudre.

Quels outils utiliser pour l’automatisation des tâches ?

- règles d’action

- des chatbots alimentés par l’IA

- logiciel de service client automatisé tel que LiveAgent

Il existe de nombreux cadres de sécurité reconnus, tels que ISO 27001, NIST 800-53 et COBIT.

Pourquoi est-il important d’adhérer à des cadres de sécurité communs ?

Il vous permet de suivre un ensemble de directives de sécurité qui ont déjà été testées et éprouvées. Cela permet également aux autres entreprises de comprendre plus facilement votre position en matière de sécurité et aux auditeurs d’évaluer votre conformité.

Comment adhérer aux cadres de sécurité communs ?

La première étape consiste à identifier le cadre le plus pertinent pour votre entreprise. Une fois cela fait, vous pouvez commencer à définir les contrôles de sécurité stricts requis par le cadre et les mettre en œuvre dans votre centre d’appels.

Quels outils utiliser pour adhérer aux cadres de sécurité communs ?

- plates-formes GRC

- logiciel de gestion de la conformité, par exemple ProcessMAP

- solutions de gestion des vulnérabilités, p. ex. Qualys

Si votre centre d’appels fournit des services internationaux, vous devez être conscient des différentes normes en matière de données et de confidentialité qui existent dans chaque pays, par exemple le RGPD.

Pourquoi est-il important de vérifier la conformité aux normes mondiales en matière de données et de confidentialité ?

Les normes en matière de données et de confidentialité varient d’un pays à l’autre. Il est donc important de s’assurer que vous respectez les normes en vigueur dans les endroits où vous exercez vos activités afin d’éviter toute sanction.

Comment vérifier la conformité aux normes mondiales en matière de données et de confidentialité ?

La meilleure façon de le faire est de consulter un avocat ou un spécialiste de la conformité qui connaît bien les normes des pays dans lesquels vous opérez. Vous ne devez pas vous fier aux conseils généraux donnés sur Internet, car les normes peuvent changer et les informations que vous trouvez peuvent ne pas être à jour.

Quels outils utiliser pour vérifier la conformité aux normes mondiales en matière de données et de confidentialité ?

- conseil juridique

- spécialiste de la conformité

Le cryptage de bout en bout est une mesure de sécurité qui crypte les données à la source (l’expéditeur) et les décrypte uniquement à la destination (le récepteur).

Pourquoi est-il important de sécuriser les données des clients avec un cryptage de bout en bout ?

Ce faisant, on s’assure que seuls l’expéditeur et le destinataire peuvent accéder aux données, et on empêche les parties intermédiaires de les décrypter ou de les lire.

Comment sécuriser les données des clients avec un cryptage de bout en bout ?

Vous devrez choisir une solution de cryptage de bout en bout qui soit compatible avec le logiciel de votre centre d’appels. Une fois que vous en avez choisi une, vous pouvez commencer à crypter les appels passés par votre centre d’appels.

Quels outils utiliser pour sécuriser les données des clients avec un cryptage de bout en bout ?

- VPN

Quelles sont les plus grandes menaces pour la sécurité des centres d’appels ?

Fuites de données sensibles

Les pirates informatiques trouvent constamment de nouveaux moyens d’exploiter les failles de sécurité des systèmes, et les centres d’appels ne font pas exception. En fait, ils peuvent être encore plus vulnérables que d’autres entreprises en raison de la nature de leur travail.

L’une des plus grandes menaces pour la sécurité des centres d’appels est la fuite de données. Cela peut se produire de plusieurs façons, par exemple lorsqu’un employé envoie accidentellement des informations sensibles par e-mail à la mauvaise personne, ou lorsque des pirates informatiques obtiennent un accès physique aux systèmes et volent des données. Alors, comment pouvez-vous protéger l’entreprise ?

Sensibilisez les employés à l’importance de la sécurité et du traitement correct des informations sensibles. Mettez en place des politiques et des procédures strictes pour le traitement des données sensibles. Utilisez le cryptage des données pour protéger les informations, tant en transit qu’au repos. Surveillez régulièrement les systèmes pour détecter les signes d’accès non autorisé.

Réseaux non segmentés

Une autre grande menace pour la sécurité des centres d’appels est celle des réseaux non segmentés, ce qui signifie que ce qui est utilisé par le centre d’appels n’est pas séparé du reste du réseau de l’entreprise. Cela peut constituer un problème car une faille de sécurité dans une autre partie du réseau peut également affecter le centre d’appels.

Pour cette raison, il est important de segmenter le centre d’appels du reste du réseau de l’entreprise par des pare-feu ou des réseaux privés virtuels (VPN).

Il est également important de mettre en place des politiques et procédures de sécurité qui limitent l’accès au réseau du centre d’appels. Seul le personnel autorisé doit y avoir accès, et il ne doit pouvoir le faire qu’à partir de lieux approuvés.

Attaques de phishing

Le phishing est un type de cyber attaque qui implique des pirates qui envoient des e-mails ou des messages frauduleux dans le but de tromper les gens pour qu’ils leur donnent des informations sensibles. Cela peut constituer un problème pour les centres d’appels, car les employés peuvent être amenés à donner aux pirates un accès au système.

Pour se protéger contre les attaques de phishing, il est important d’apprendre aux employés à les repérer. C’est également une bonne idée de mettre en place des mesures de sécurité telles que l’authentification à deux facteurs, qui rend plus difficile l’accès des pirates aux systèmes.

Schémas d’ingénierie sociale

Les schémas d’ingénierie sociale sont de plus en plus sophistiqués, et les employés des centres d’appels sont souvent la première ligne de défense contre ces attaques. Les pirates exploitent les schémas d’ingénierie sociale pour inciter les employés à divulguer des informations sensibles ou à leur donner accès au système.

L’éducation est le meilleur moyen de se protéger contre les attaques d’ingénierie sociale. Les employés doivent être conscients des signaux d’alarme tels que les demandes d’informations inattendues ou les appels provenant de numéros non familiers.

Attaques de ransomware et de malware

Les ransomwares et les malwares sont deux types de logiciels malveillants qui peuvent être utilisés pour attaquer les centres d’appels. Les ransomwares peuvent être utilisés pour crypter des données sensibles et exiger une rançon pour la clé de décryptage, tandis que les malwares peuvent être utilisés pour désactiver des systèmes ou voler des données.

La mise en œuvre de mesures de sécurité telles que le cryptage et les sauvegardes régulières peut aider à prévenir ces types d’attaques. C’est également une bonne idée de mettre en place une politique de sécurité qui exige des employés qu’ils signalent tout courriel ou message suspect.

Résumé de la check-list de sécurité pour les centres d’appels

- Mettre en place des mesures de contrôle d’accès solides

- Limiter les privilèges des agents

- Exiger des utilisateurs qu’ils changent périodiquement leurs mots de passe

- Conserver l’accès à l’historique des logs et des adresses IP

- Établir des règles strictes pour l’installation des programmes

- Mettre régulièrement à jour tous les systèmes

- Examiner régulièrement les règles de votre réseau

- Fournir une formation dédiée aux politiques de sécurité et de conformité

- Encourager l’apprentissage continu avec la gamification de LiveAgent

- Maintenir une base de connaissances sûre

- Protéger les données des titulaires de cartes

- Vérifier la conformité avec les dernières mesures de sécurité

- Configurer des notifications immédiates en cas d’accès non autorisé

- Utiliser l’automatisation pour éliminer autant que possible l’erreur humaine

- Adhérer à des cadres de sécurité communs

- Vérifier la conformité aux normes mondiales en matière de données et de confidentialité

- Sécuriser les données des clients avec un cryptage de bout en bout

Frequently Asked Questions

La VoIP est-elle sûre ?

Bien que la VoIP soit généralement considérée comme plus sûre que les lignes téléphoniques traditionnelles, certains risques y sont toujours associés. Par exemple, si votre système VoIP n’est pas correctement configuré, il peut être possible pour les pirates d’écouter vos appels. Toutefois, si vous utilisez un logiciel de cryptage des appels et un logiciel de centre d’appels sûr, compatible avec toutes les réglementations et normes de sécurité, vous n’avez aucune raison de vous inquiéter.

Le cryptage est-il sûr ?

Le cryptage est un processus par lequel des données lisibles sont converties en un format illisible. Cela garantit que seules les personnes autorisées peuvent accéder aux informations. Le cryptage est souvent utilisé en conjonction avec d’autres mesures de sécurité, comme les mots de passe ou la biométrie, pour sécuriser davantage les données. Tant que les clés de cryptage sont conservées en sécurité, il peut s’agir d’un moyen extrêmement efficace de sécuriser les données.

Dans quelle mesure l'IVR est-il sûr ?

L’IVR est un type de système d’appel automatisé qui permet aux clients d’interagir avec une entreprise par téléphone en saisissant leurs réponses à des questions préenregistrées. Les systèmes IVR sont généralement considérés comme très sûrs, car ils ne nécessitent aucune interaction humaine et tous les appels sont généralement enregistrés.

Pourquoi devrais-je améliorer la sécurité de mon centre d'appels ?

Il protège les informations de vos clients contre tout accès par des personnes non autorisées. De plus, elle peut aider à prévenir la fraude et d’autres types de cybercriminalité. L’amélioration de la sécurité de votre centre d’appels peut également contribuer à accroître la satisfaction des clients et à renforcer la confiance dans votre marque.

Comment les agents travaillant à domicile peuvent-ils assurer la sécurité de leur travail ?

Ils doivent utiliser une connexion Internet sécurisée (pas de réseaux publics) pour protéger l’accès à distance, créer et gérer des mots de passe forts, accéder à leurs comptes professionnels uniquement à partir d’appareils de confiance, et s’assurer de se déconnecter complètement de leurs comptes lorsqu’ils ont fini de travailler. En suivant ces mesures de sécurité simples, les téléconseillers travaillant à domicile peuvent contribuer à protéger leurs données et informations professionnelles.

Découvrez une gamme complète de check-lists sur LiveAgent pour optimiser vos processus métiers, du service client au marketing. Simplifiez vos tâches et atteignez l'excellence opérationnelle avec nos guides détaillés, adaptés à divers secteurs comme les centres d'appels, la conception graphique, et bien plus encore. Visitez notre page pour transformer vos défis en succès.

You will be

in Good Hands!

Join our community of happy clients and provide excellent customer support with LiveAgent.

Notre site web utilise des cookies. En continuant, nous supposons que vous avez l'autorisation de déployer des cookies, comme indiqué dans notre site Web. politique de confidentialité et de cookies.

- How to achieve your business goals with LiveAgent

- Tour of the LiveAgent so you can get an idea of how it works

- Answers to any questions you may have about LiveAgent

Български

Български  Čeština

Čeština  Dansk

Dansk  Deutsch

Deutsch  Eesti

Eesti  Español

Español  Ελληνικα

Ελληνικα  Hrvatski

Hrvatski  Italiano

Italiano  Latviešu

Latviešu  Lietuviškai

Lietuviškai  Magyar

Magyar  Nederlands

Nederlands  Norsk bokmål

Norsk bokmål  Polski

Polski  Română

Română  Русский

Русский  Slovenčina

Slovenčina  Slovenščina

Slovenščina  简体中文

简体中文  Tagalog

Tagalog  Tiếng Việt

Tiếng Việt  العربية

العربية  English

English  Português

Português